¶ Wazuh Open Source SIEM: XDR à la maison

Le paysage de la cybersécurité évolue. De nombreuses plateformes de sécurité commerciales offrent de la valeur, notamment les SIEM et autres. Cependant, une solution open source appelée Wazuh se distingue comme une puissante plateforme de sécurité open source, offrant des outils de détection des menaces, de conformité réglementaire et bien plus encore.

Examinons Wazuh et comprenons mieux ses composants et fonctionnalités qui aident chacun, du responsable de la sécurité de l’information à l’utilisateur d’un laboratoire à domicile, à bénéficier d’une meilleure sécurité dans leurs environnements respectifs.

¶ Qu’est-ce que Wazuh ?

Wazuh fonctionne comme une plate-forme de sécurité, offrant à la fois des fonctionnalités de détection étendue et de XDR unifiée open source et de gestion des informations et des événements de sécurité (SIEM) pour l’analyse des données de journaux. Il est conçu pour protéger les points finaux ainsi que les charges de travail cloud.

Il fournit un agent de sécurité des points finaux (agent Wazuh), un composant multiplateforme qui s’exécute sur les points finaux que vous souhaitez surveiller. L’agent offre des fonctionnalités de prévention, de détection et de réponse.

¶ Architecture

La solution Wazuh se compose d’un agent universel et de trois composants centraux : le serveur Wazuh, l’indexeur Wazuh et le tableau de bord Wazuh. Chacun de ces composants joue un rôle essentiel :

- Serveur Wazuh : Le serveur de gestion est au cœur des opérations de Wazuh. Il est chargé d’analyser les données collectées auprès des agents et de rendre des décisions basées sur des règles configurées.

- Indexeur Wazuh : l’indexeur joue un rôle dans le stockage efficace des données d’alertes de sécurité générées, permettant des requêtes et une récupération rapides des données.

- Tableau de bord Wazuh : le tableau de bord fournit une interface utilisateur graphique (GUI) où les utilisateurs peuvent visualiser les données d’alerte de sécurité et effectuer des analyses, facilitant ainsi une prise de décision et une réponse rapides aux incidents.

¶ Licence

Étant open source, Wazuh est librement accessible et adaptable, adhérant aux termes définis par la licence publique générale GNU (version 2) et la licence Apache, version 2.0 (ALv2). Cela contribue également à la dépendance vis-à-vis du fournisseur, du moins du point de vue budgétaire.

¶ Avantages de Wazuh

Notez les avantages suivants de Wazuh :

- Analyse des données de sécurité – Wazuh examine avec diligence les données de sécurité, offrant les informations nécessaires à la réponse aux incidents. Grâce à ses capacités d’analyse des données, il filtre les journaux et les événements de sécurité, offrant ainsi une vue de l’état de sécurité au sein d’une organisation.

- Intégration des outils de visualisation de données – La compatibilité de Wazuh avec divers outils de visualisation de données permet une analyse des données de sécurité. Ces outils permettent la visualisation de données en direct et historiques afin que vous puissiez comprendre les événements de sécurité dans votre infrastructure.

- Surveillance complète de l’intégrité – Wazuh propose des services de surveillance de l’intégrité. Il assure le suivi et alerte sur toute modification apportée aux fichiers, garantissant ainsi le maintien de l’intégrité des données et de la sécurité globale du système.

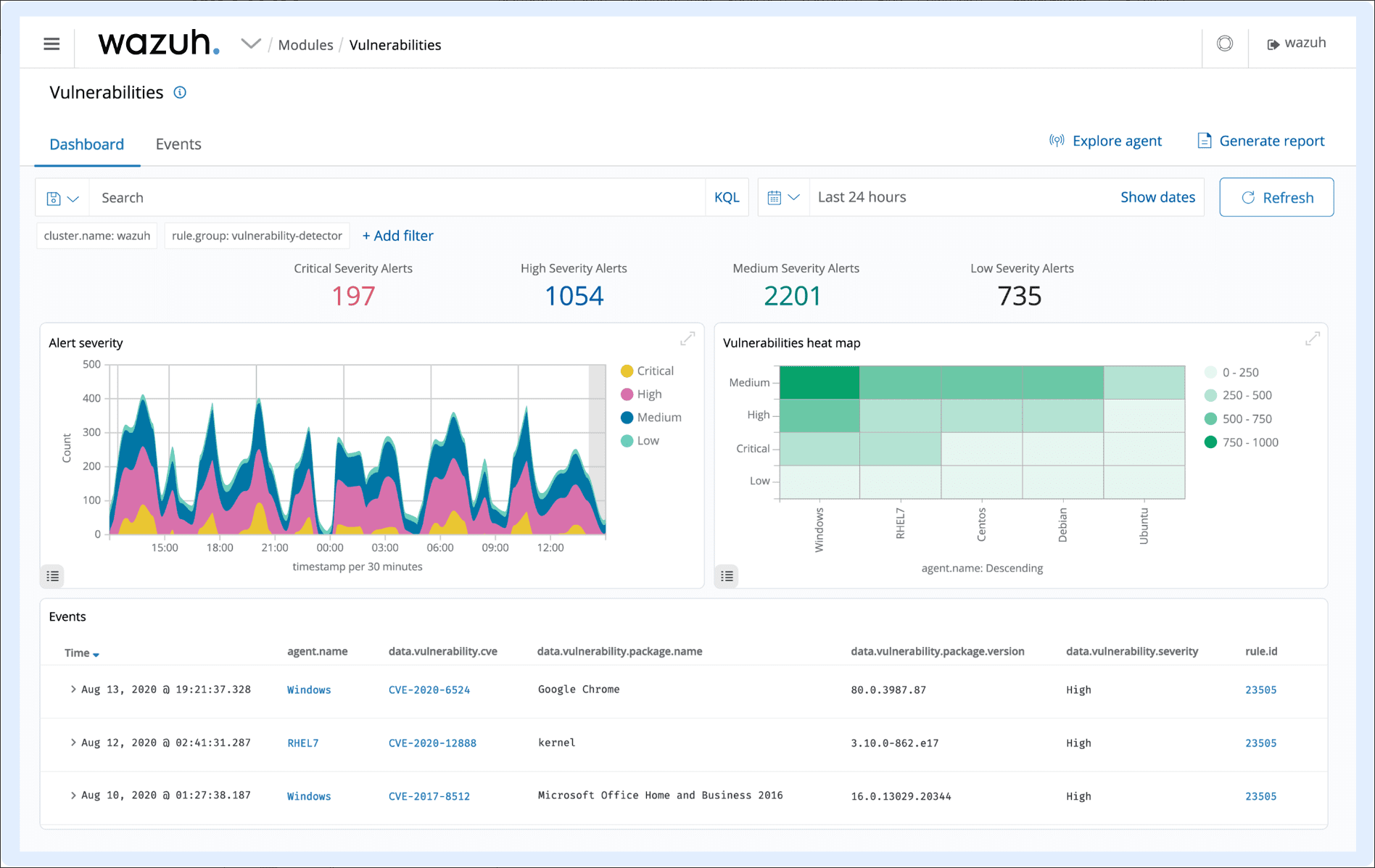

- Détection proactive des vulnérabilités – Wazuh met en œuvre un mécanisme de détection des vulnérabilités, identifiant les vulnérabilités connues dans les applications et les systèmes d’exploitation installés. Rester vigilant permet de protéger les défenses de votre système contre d’éventuelles menaces externes.

- Visibilité de sécurité accrue – Avec Wazuh, vous gagnez en visibilité sur les événements et alertes de sécurité de votre réseau. Cette visibilité améliorée est cruciale pour identifier et répondre rapidement et efficacement aux menaces de sécurité.

- Contrôles de sécurité renforcés – La mise en œuvre de Wazuh permet de renforcer et d’affiner les contrôles de sécurité. Ses fonctionnalités permettent la configuration et la gestion des politiques de sécurité, pour un cadre de sécurité strict et efficace qui répond à divers problèmes de sécurité.

- Respect des normes de conformité réglementaire – Wazuh aide vos systèmes à respecter les normes de conformité réglementaire. Il propose des outils et des fonctionnalités conçus pour faciliter la conformité au fil du temps.

- Intégration des renseignements sur les menaces – Wazuh intègre les renseignements sur les menaces dans sa suite d’outils pour une approche proactive de la détection et de la prévention des menaces. Il utilise des informations provenant de diverses sources pour identifier et répondre aux menaces actives.

¶ Caractéristiques de Wazuh

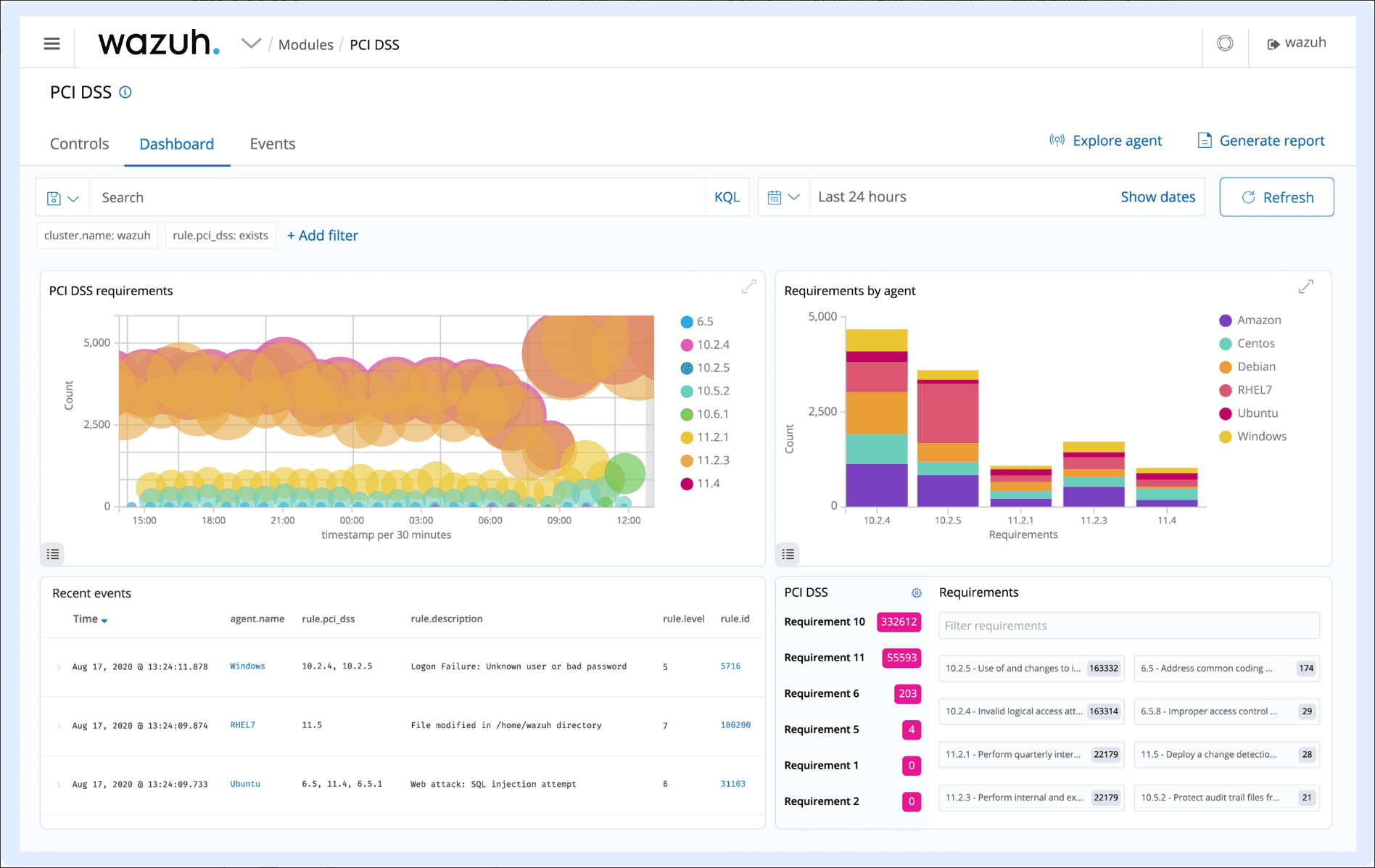

¶ Assistance à la conformité réglementaire

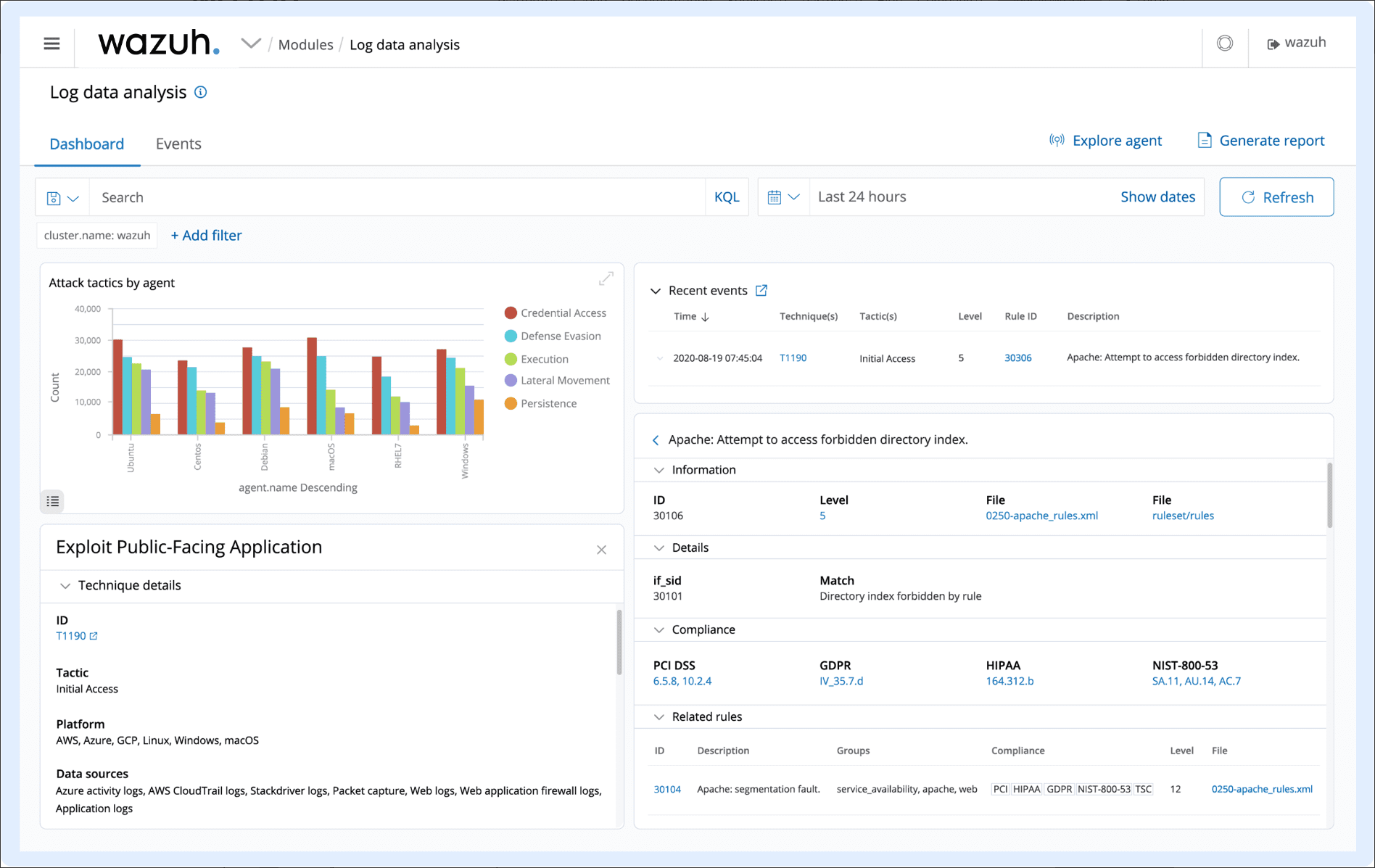

Naviguer dans le labyrinthe des normes de conformité réglementaire peut être intimidant. Wazuh allège considérablement ce fardeau en fournissant des outils et des fonctionnalités adaptés pour répondre, voire dépasser, aux exigences fixées par les organismes de réglementation. Qu’il s’agisse de conformité PCI DSS ou d’autres normes, Wazuh est équipé pour assurer efficacement la conformité.

¶ Mécanismes de détection des menaces

Wazuh excelle dans la détection des menaces en temps réel, offrant un ensemble de mécanismes qui surveillent et analysent avec diligence les données de journaux collectées, identifiant rapidement les menaces potentielles. Cette approche proactive garantit que votre système a toujours une longueur d’avance, atténuant efficacement les risques et protégeant vos actifs numériques.

¶ Surveillance de l’intégrité des fichiers (FIM)

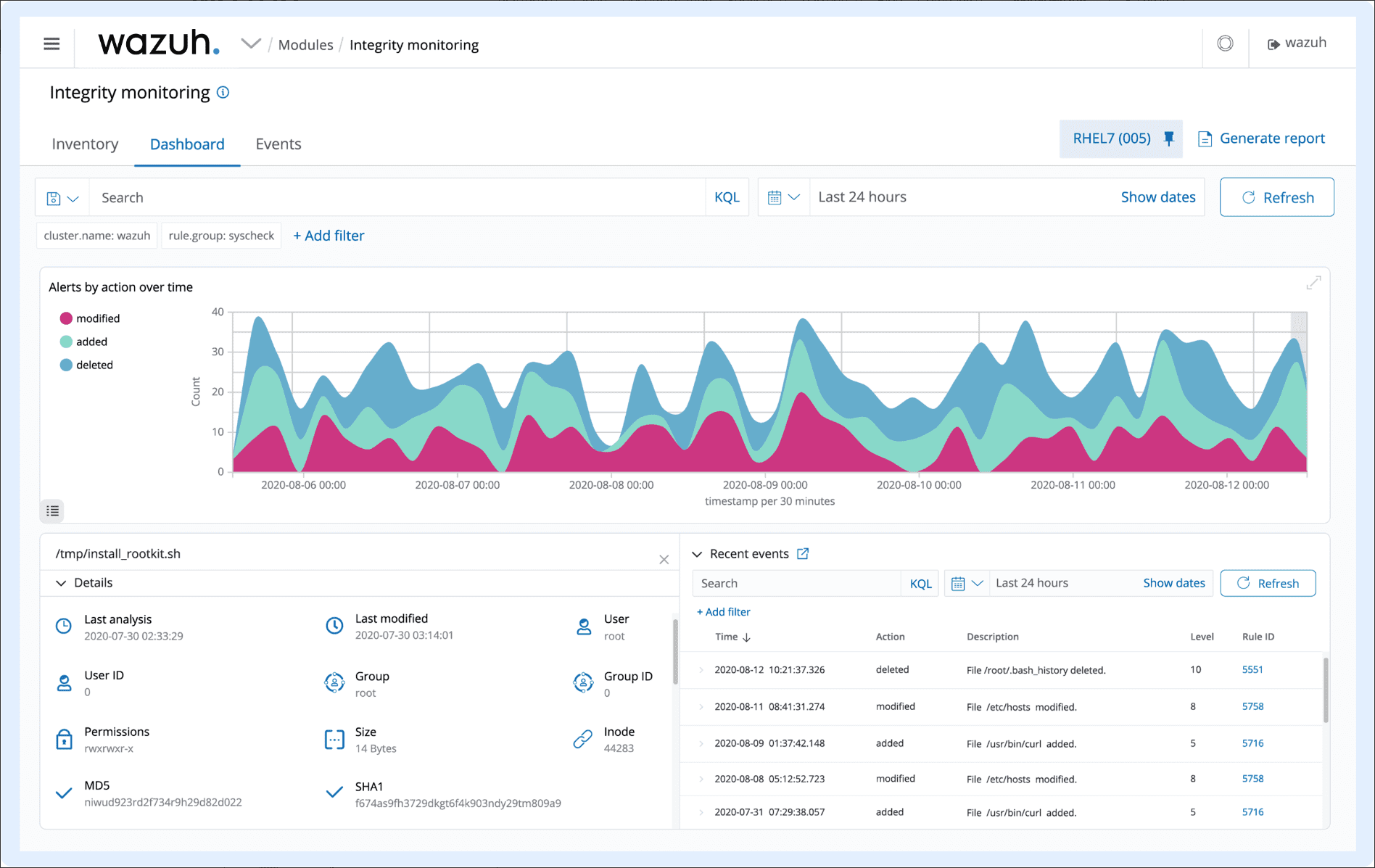

Garantir l’intégrité de vos fichiers est crucial à l’ère numérique d’aujourd’hui. La fonction de surveillance de l’intégrité des fichiers de Wazuh examine les fichiers pour détecter et alerter les administrateurs des modifications non autorisées ou inattendues, jouant ainsi un rôle central dans votre stratégie de sécurité.

¶ Cas d’usages

¶ Analyse de sécurité

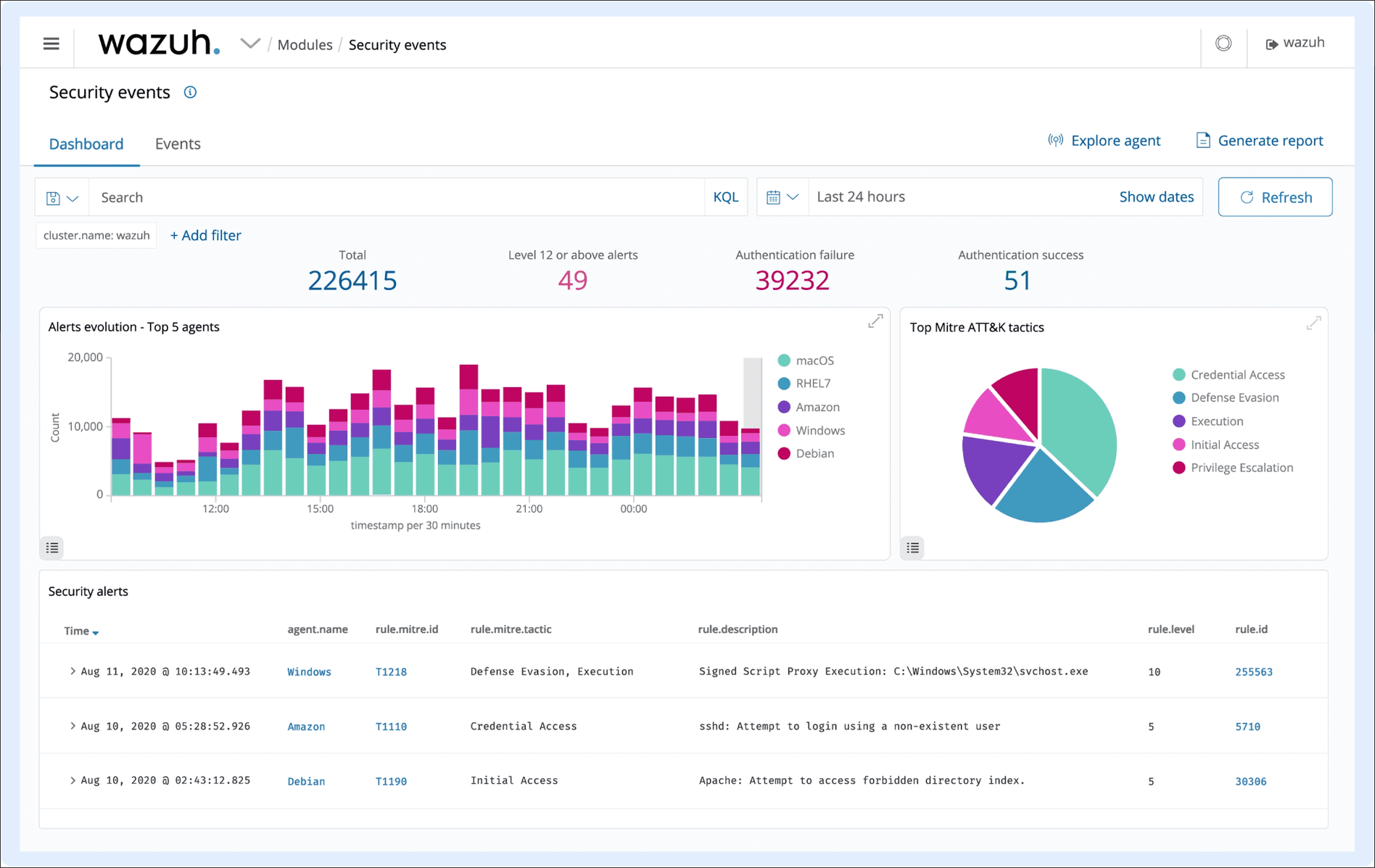

Wazuh facilite la collecte, l’agrégation, l’indexation et l’analyse des données de sécurité, importantes pour détecter les intrusions, les menaces et les anomalies comportementales. Il utilise un agent léger pour effectuer des capacités de surveillance et de réponse, tandis que son composant serveur est responsable de l’analyse des données de sécurité.

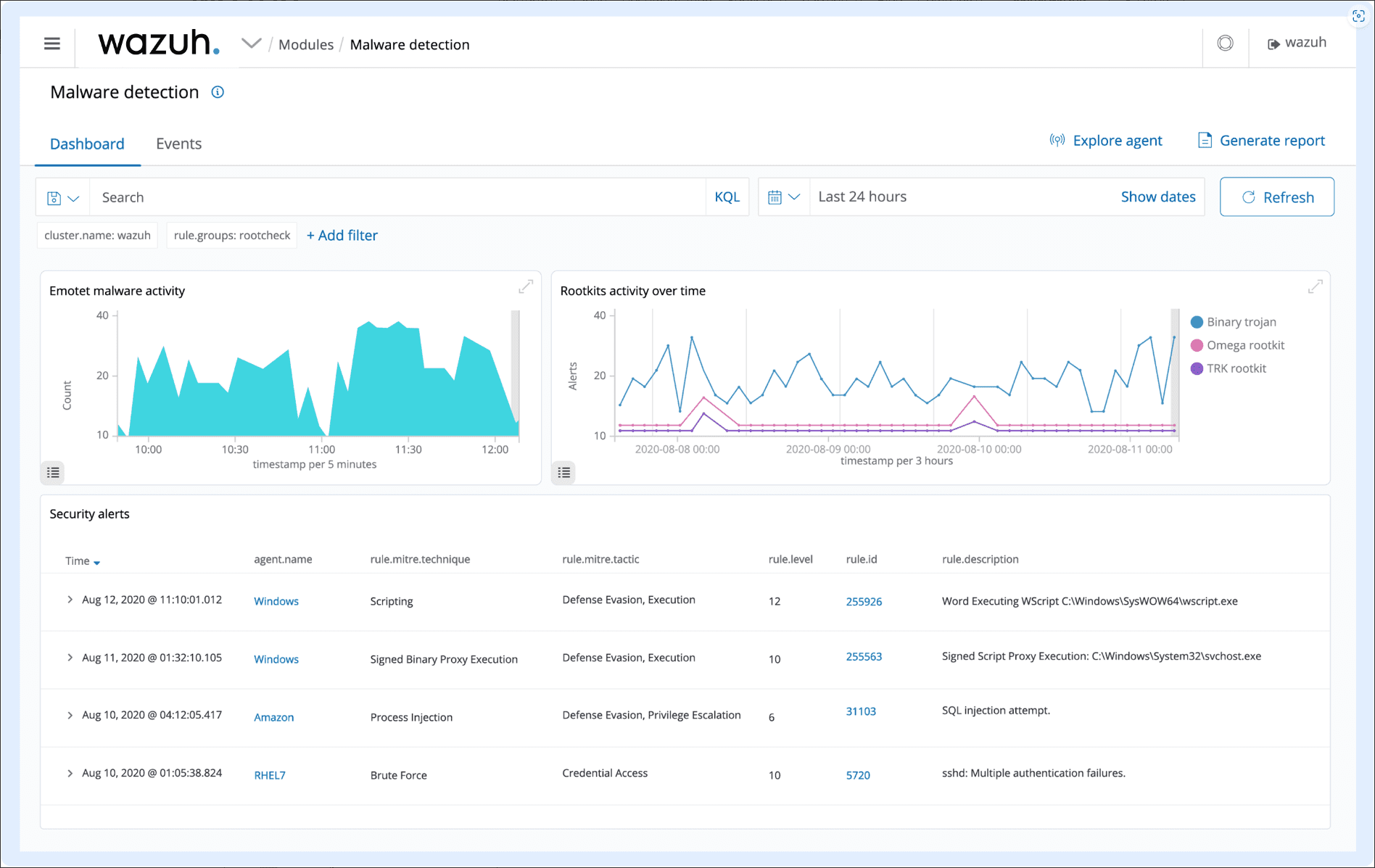

¶ Détection d’intrusion

Les agents Wazuh recherchent la présence de logiciels malveillants, de rootkits et d’anomalies suspectes. Ces agents peuvent identifier les fichiers cachés, les processus déguisés et les écouteurs réseau non enregistrés. Le composant serveur de Wazuh améliore encore les capacités de détection des intrusions en utilisant une approche basée sur les signatures pour analyser les données des journaux à la recherche d’indicateurs potentiels de compromission.

¶ Analyse des logs

Avec Wazuh, les journaux du système d’exploitation et des applications sont lus et transmis par les agents à un gestionnaire central pour une analyse et un stockage basés sur des règles. Cette approche permet d’identifier les erreurs d’application ou de système, les erreurs de configuration, les activités malveillantes et divers autres problèmes de sécurité et opérationnels.

¶ Surveillance de l’intégrité des fichiers (FIM)

Wazuh note les changements dans le contenu, les autorisations, la propriété et les attributs des fichiers. Il peut identifier les utilisateurs et les applications actifs dans la création ou la modification de fichiers. En outre, les capacités de surveillance de l’intégrité des fichiers de Wazuh peuvent fonctionner en tandem avec les renseignements sur les menaces pour identifier et signaler les menaces potentielles ou les hôtes compromis.

¶ Détection de vulnérabilité

Les agents Wazuh extraient les données d’inventaire logiciel et transmettent ces informations au serveur. Ici, il est corrélé aux bases de données CVE mises à jour qui aident à identifier les logiciels vulnérables bien connus. Ce processus facilite la découverte et l’atténuation des vulnérabilités potentielles des actifs critiques.

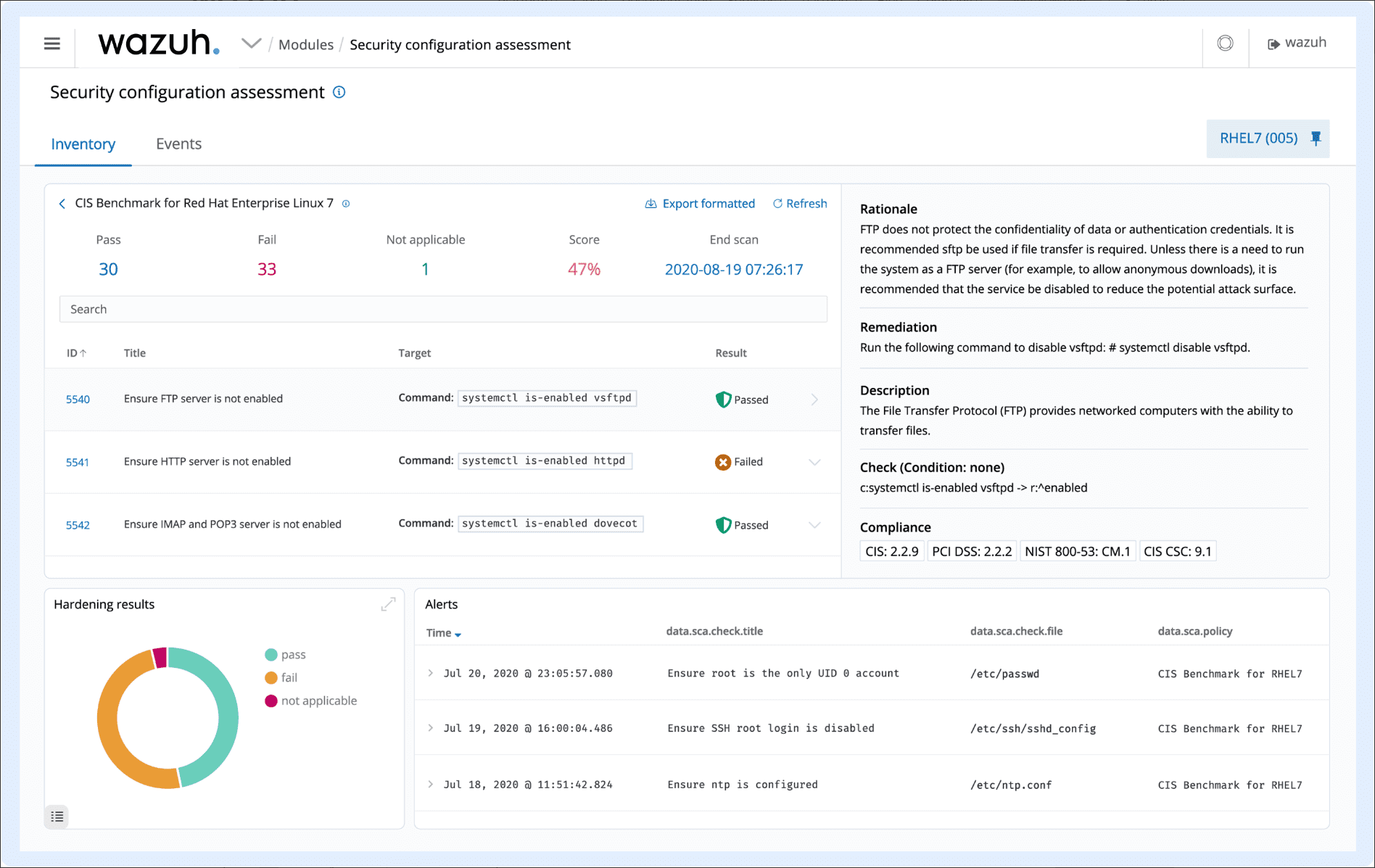

¶ Évaluation de la configuration

Wazuh surveille les paramètres de configuration du système et des applications pour garantir la conformité aux politiques de sécurité, aux normes et aux guides de renforcement. La plateforme effectue des analyses périodiques pour identifier et alerter sur les applications connues pour être vulnérables, non corrigées ou configurées de manière non sécurisée.

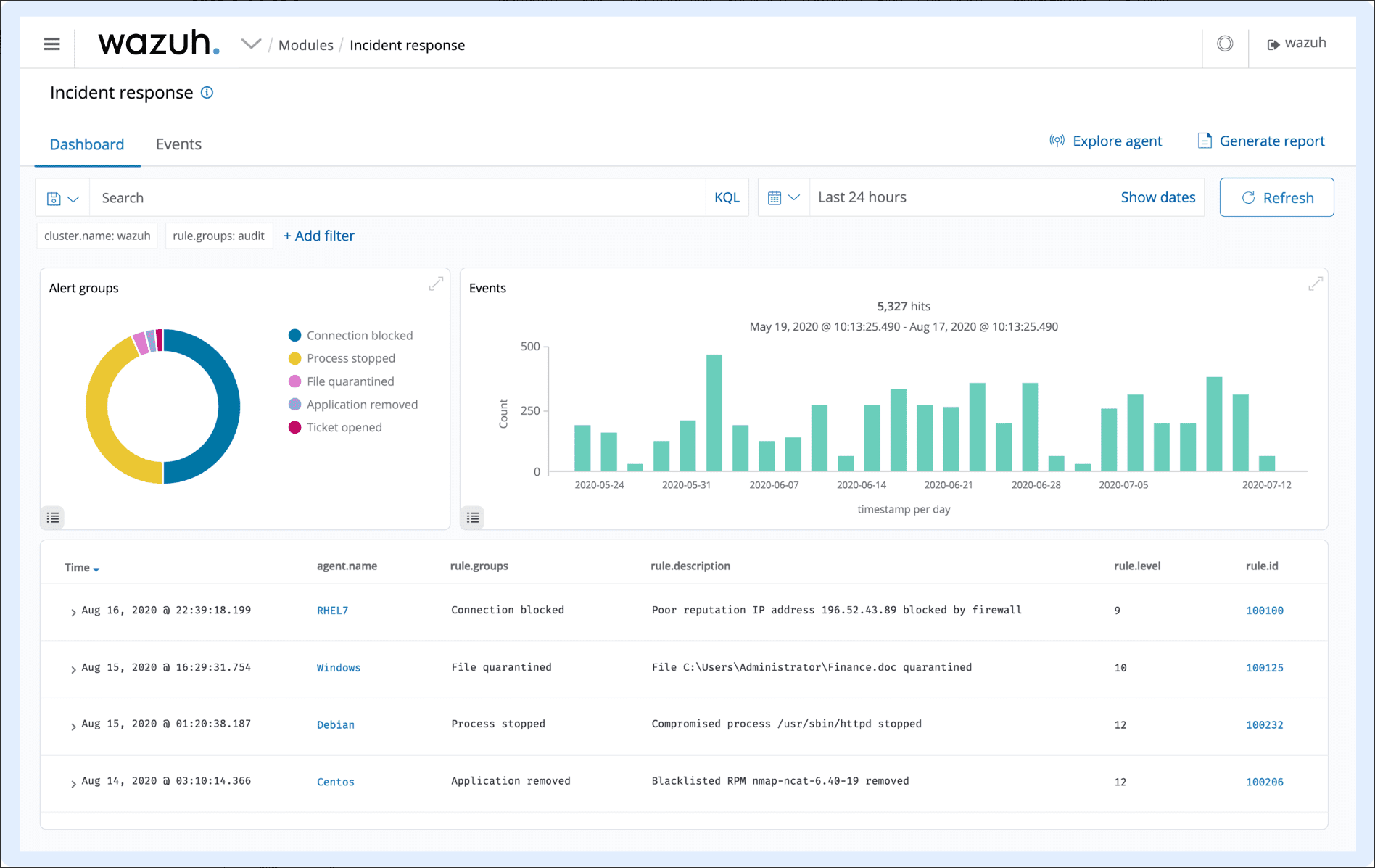

¶ Réponse aux incidents

Des réponses actives pour contrecarrer les menaces en cours sont fournies immédiatement par Wazuh. Ces réponses peuvent varier du blocage de l’accès à un système à partir de sources de menaces identifiées à l’exécution de commandes à distance pour des tâches d’investigation en direct ou de réponse aux incidents.

¶ Conformité réglementaire

Wazuh fournit un ensemble de contrôles de sécurité nécessaires au respect des diverses normes et réglementations du secteur. Il permet de répondre aux exigences de conformité technique.

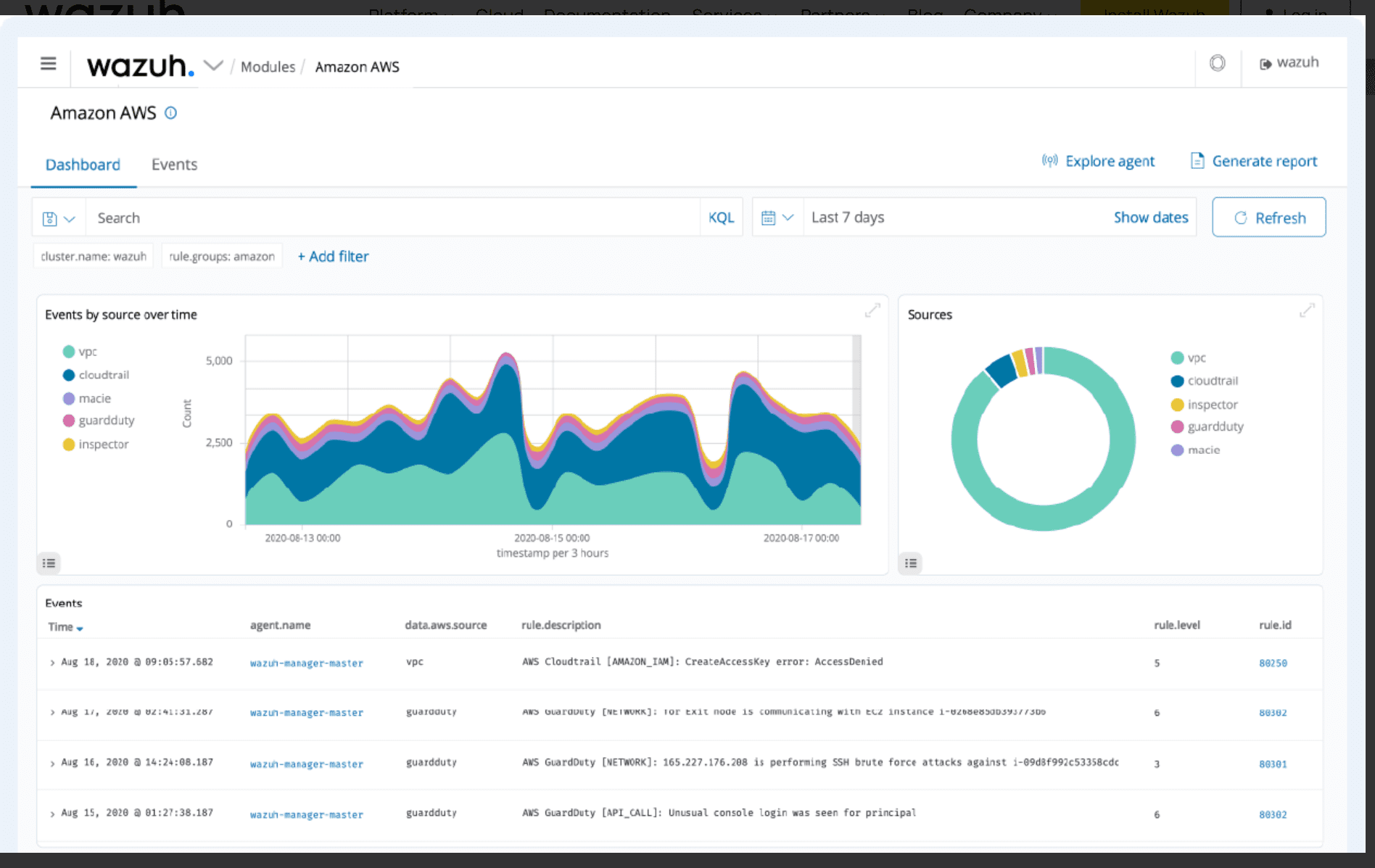

¶ Sécurité du cloud

Wazuh surveille l’infrastructure cloud au niveau de l’API via des modules d’intégration conçus pour extraire les données de sécurité des fournisseurs de cloud public. La plateforme fournit des règles pour évaluer la configuration des environnements cloud, et ses agents sont déployés pour la surveillance au niveau de l’instance dans les environnements cloud.

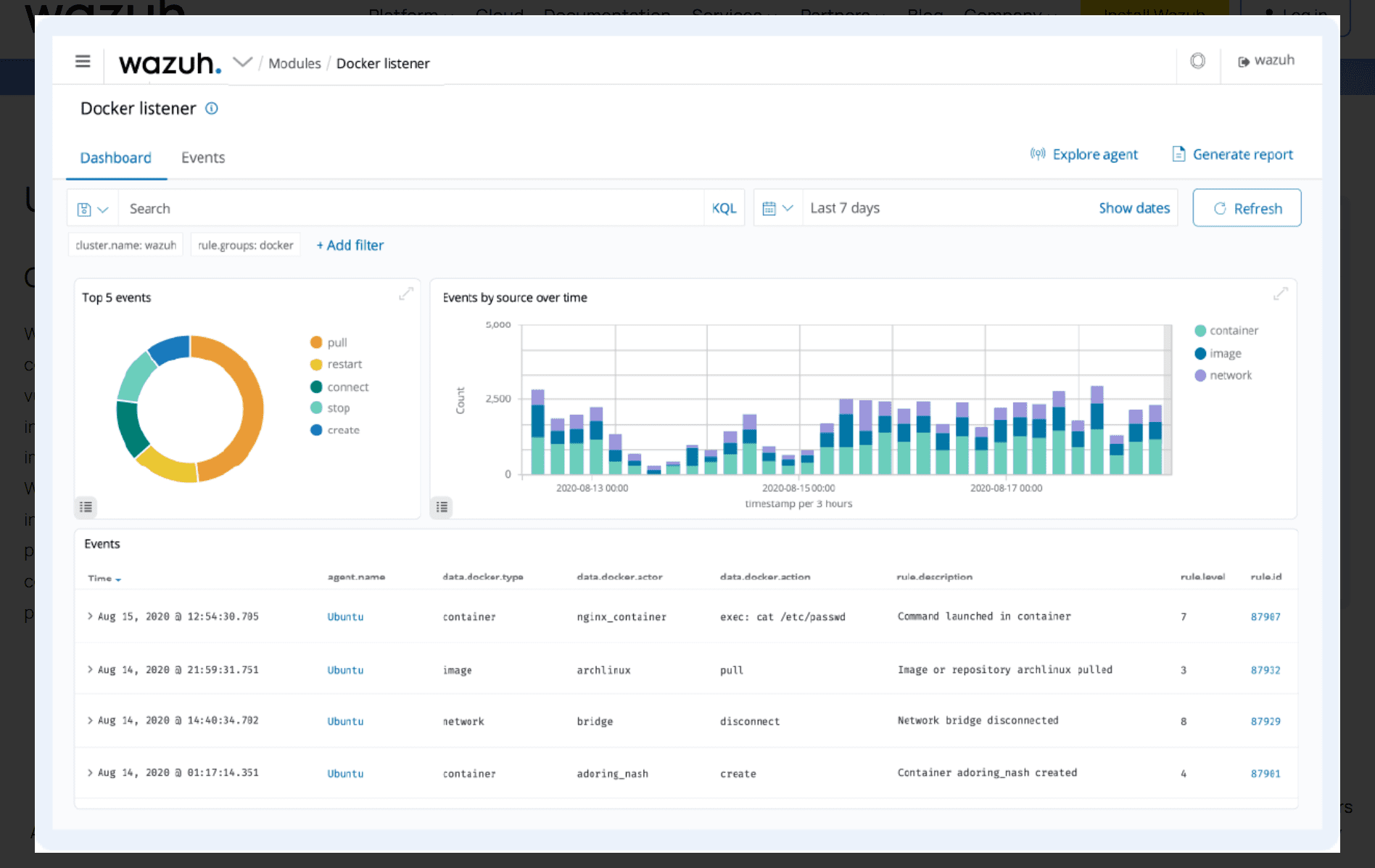

¶ Sécurité des conteneurs

Wazuh garantit une visibilité sur la sécurité des hôtes et des conteneurs Docker, en fournissant un mécanisme permettant de surveiller leur comportement tout en détectant les menaces, les vulnérabilités et les anomalies. La plateforme dispose de capacités d’intégration natives avec le moteur Docker, permettant une surveillance complète des images, des volumes, des paramètres réseau et des conteneurs.

¶ Exigences d’installation

Pour l’installation, les prérequis matériels dépendent du nombre de points de terminaison et de charges de travail cloud que vous souhaitez protéger. Les spécifications matérielles fournissent un guide sur la quantité de données prévues pour l’analyse et le volume d’alertes de sécurité à indexer et à stocker.

La directive de démarrage rapide suggère qu’un seul hôte pour le serveur, l’indexeur et le tableau de bord Wazuh peut surveiller jusqu’à 100 points de terminaison, avec 90 jours de données d’alerte interrogeables et indexées.

La configuration matérielle requise pour différents nombres d’agents est décrite, allant de 4 vCPU et 8 Go de RAM pour 1 à 25 agents à 8 vCPU et 8 Go de RAM pour 50 à 100 agents, avec les besoins de stockage correspondants.

Une approche distribuée est conseillée pour le déploiement dans des environnements plus grands, avec des configurations de cluster multi-nœuds disponibles pour le serveur Wazuh et l’indexeur afin de faciliter la haute disponibilité et l’équilibrage de charge.

¶ Systèmes d’exploitation pris en charge

Les composants centraux Wazuh sont compatibles avec les systèmes d’exploitation Linux 64 bits, avec des versions spécifiques recommandées pour chaque système d’exploitation, notamment :

- Amazon Linux 2

- CentOS 7 et 8

- Red Hat Enterprise Linux 7 à 9

- Ubuntu 16.04 à 22.04.

¶ Compatibilité du navigateur

Wazuh est compatible avec les navigateurs Web modernes, notamment Chrome, Firefox et Safari, pour l’interface utilisateur Web. D’autres navigateurs basés sur Chromium peuvent fonctionner. À noter qu’Internet Explorer 11 n’est pas pris en charge (personne ne l’utilisera).

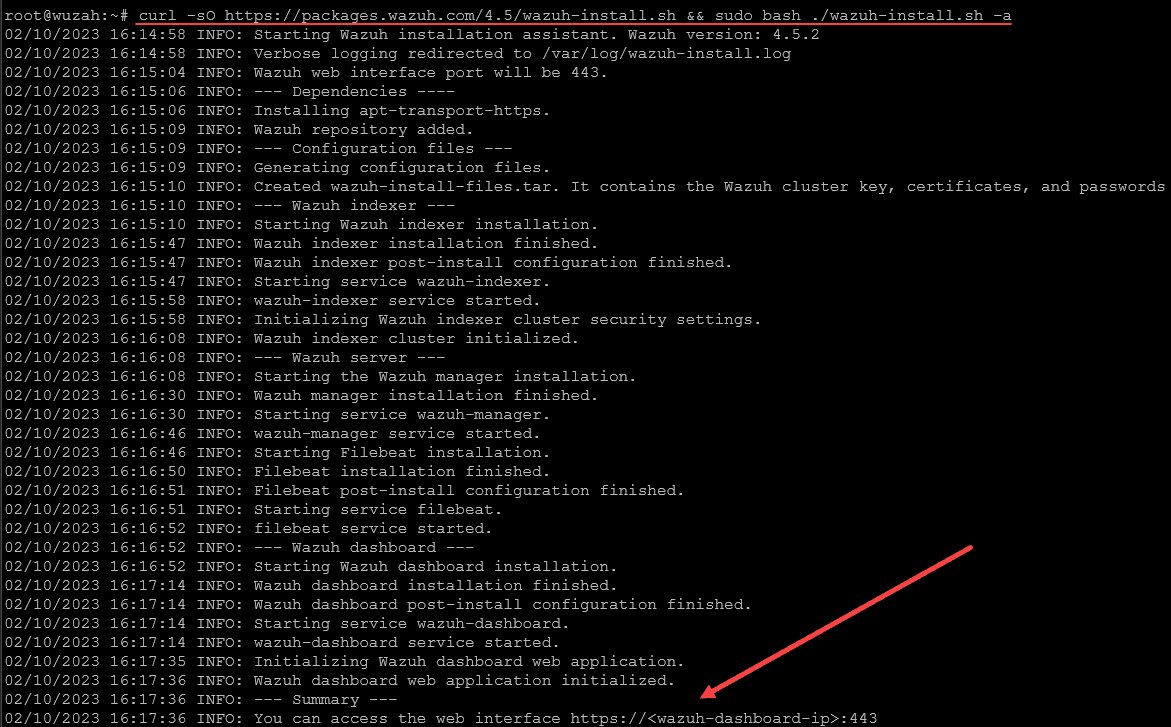

¶ Installer Wazuh

Pour installer Wazuh, vous allez télécharger et exécuter l’assistant d’installation de Wazuh via l’interface de ligne de commande à l’aide de la commande curl comme indiqué dans la commande ci-dessous :

curl -sO https://packages.wazuh.com/4.5/wazuh-install.sh && sudo bash ./wazuh-install.sh -a

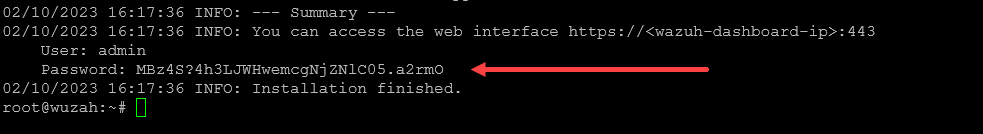

Une fois l’installation terminée, le terminal affichera les informations d’identification d’accès (nom d’utilisateur et mot de passe) et un message de confirmation indiquant une installation réussie.

¶ Accès initial

Pour un premier accès à l’interface Web Wazuh, accédez à https://<wazuh-dashboard-ip> et utilisez les informations d’identification fournies :

- Nom d’utilisateur : administrateur

- Mot de passe : <ADMIN_PASSWORD>

¶ Première connexion et avertissement de certificat

Lors du premier accès, les utilisateurs peuvent rencontrer un avertissement du navigateur car le certificat n’est pas émis par une autorité de certification (CA) reconnue. Ceci est attendu. Acceptez le certificat à titre d’exception (souvent requis dans un environnement de développement ou de test) ou configurez le système avec un certificat émis par une autorité de confiance pour les environnements de production.

Récupération de mots de passe

Les mots de passe associés à l’indexeur Wazuh et à l’API Wazuh se trouvent dans le fichier wazuh-passwords.txt, situé dans l’archive wazuh-install-files.tar. Vous pouvez utiliser la commande suivante pour les afficher :

sudo tar -O -xvf wazuh-install-files.tar wazuh-install-files/wazuh-passwords.txt

¶ Désinstallation

Dans les cas où vous souhaitez désinstaller les composants centraux de Wazuh, le processus d’installation de Wazuh peut être invoqué avec les options -u ou –uninstall.

¶ Ajout d’agents

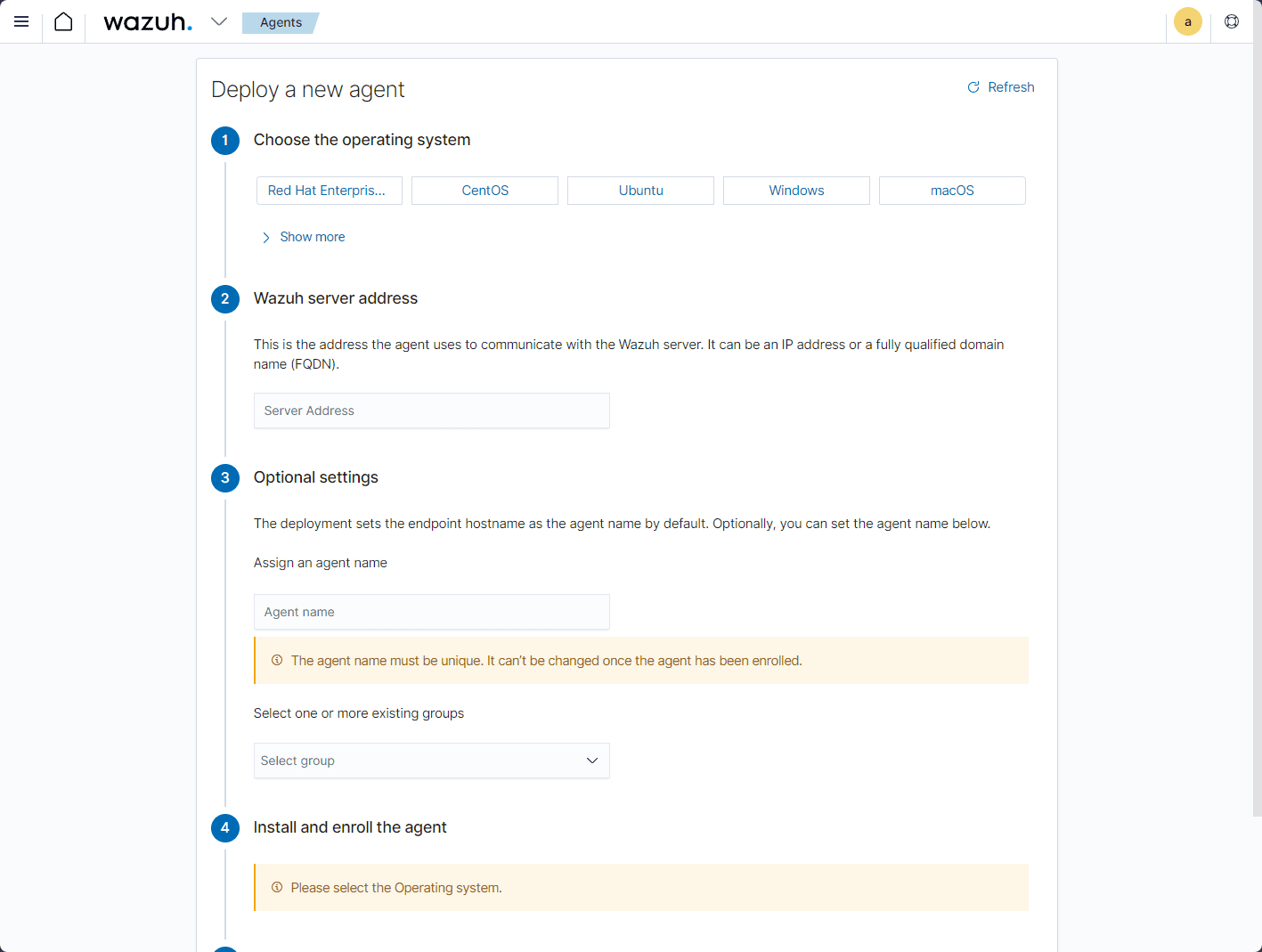

Après avoir installé le tableau de bord Wazuh, votre étape suivante consiste à installer les agents. Les agents peuvent être déployés sur de nombreuses plates-formes différentes, notamment des ordinateurs portables, des ordinateurs de bureau, des serveurs, des instances cloud, des conteneurs et des machines virtuelles. Il est léger et possède de nombreuses fonctionnalités pour fournir de nombreuses fonctionnalités de sécurité différentes sur vos points de terminaison.

Une fois que vous avez sélectionné vos options, il générera une commande curl personnalisée pour votre environnement Linux.

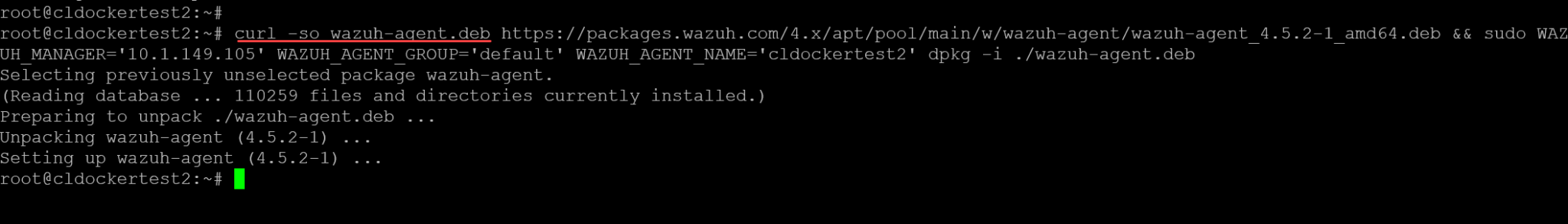

Après avoir généré la commande curl, collez-la dans le périphérique cible. Ci-dessous, j’ai une machine de test Ubuntu Server 22.04 LTS que j’intègre dans Wazuh.

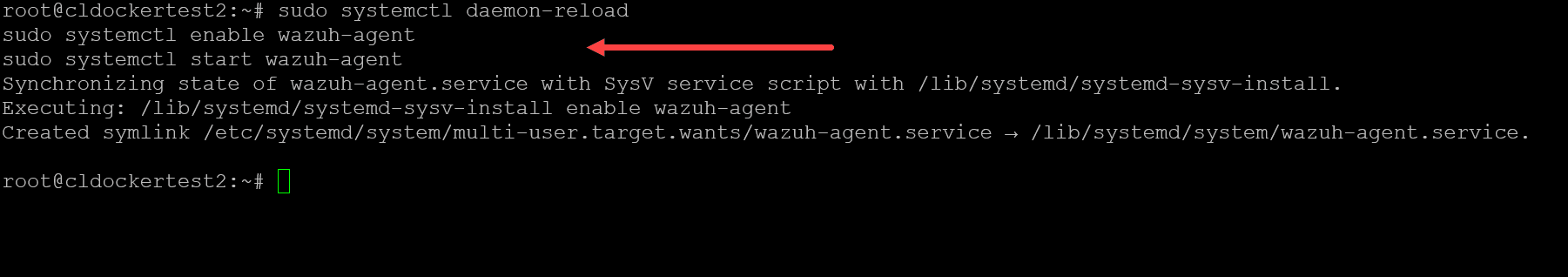

Cela vous demandera de recharger l’installation de l’agent :

sudo systemctl daemon-reload

sudo systemctl enable wazuh agent

sudo systemctl start wazuh-agent

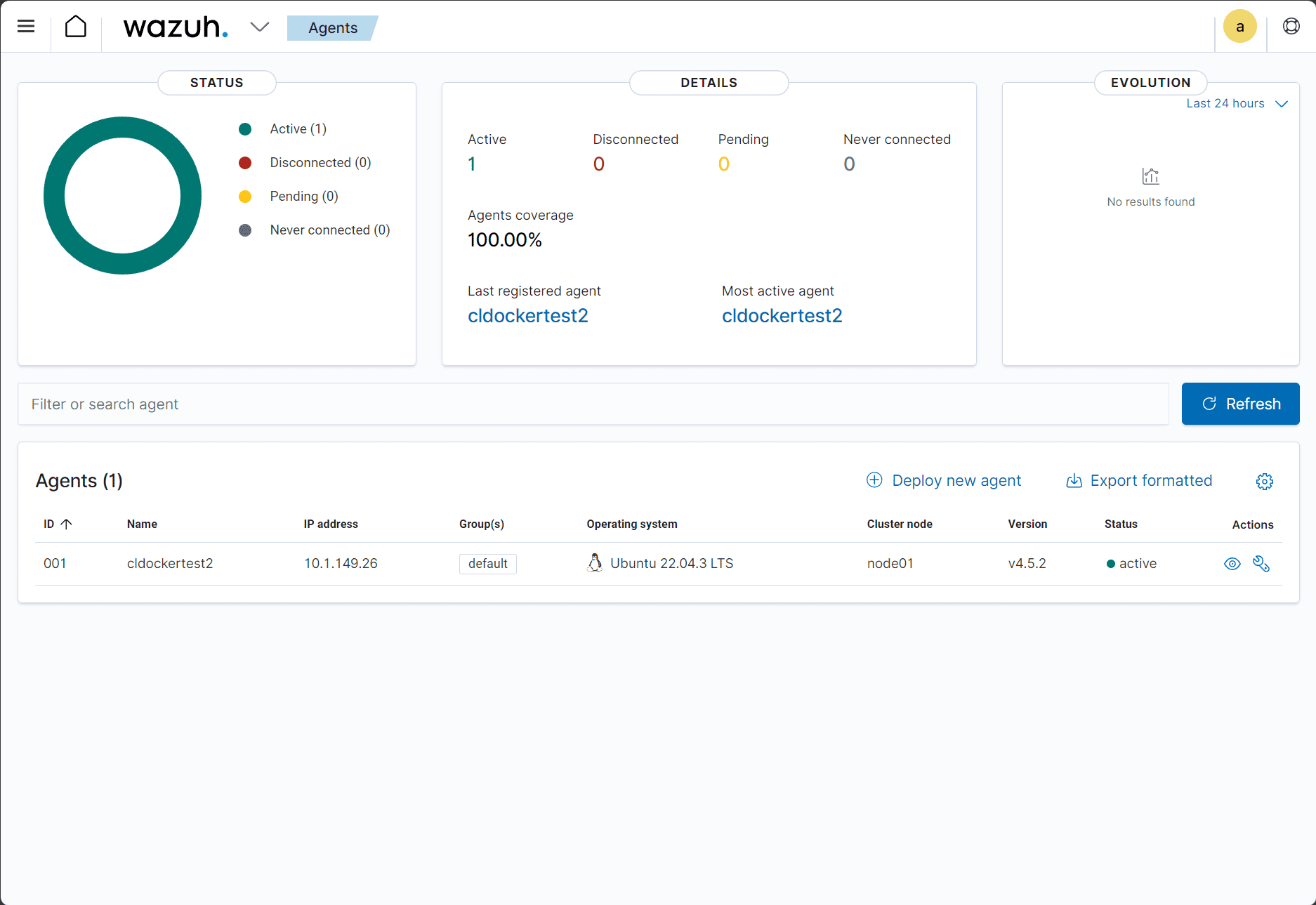

Le serveur Ubuntu est intégré et nous commençons à voir des métriques sur la machine.

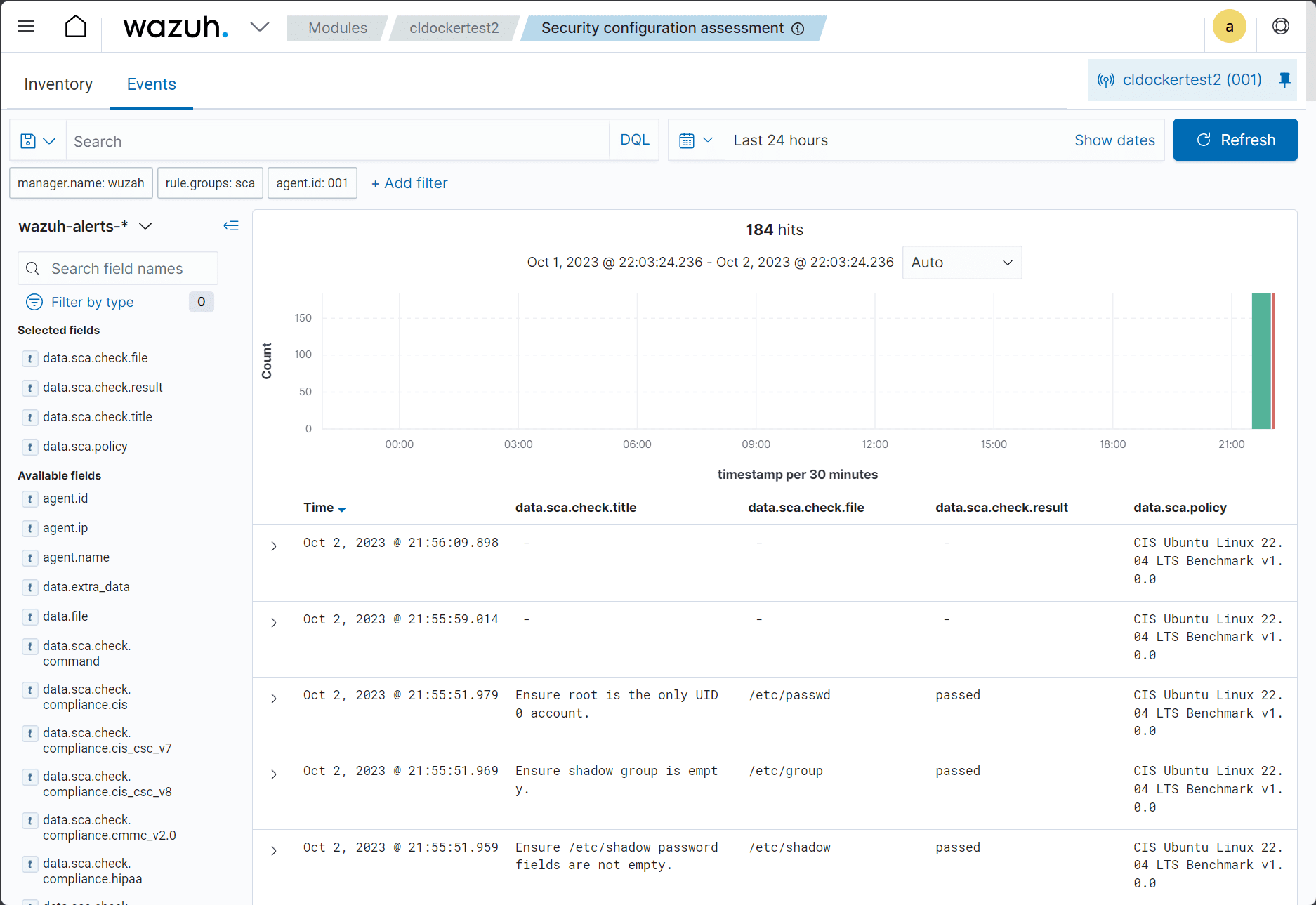

En regardant l’évaluation de la configuration de sécurité.

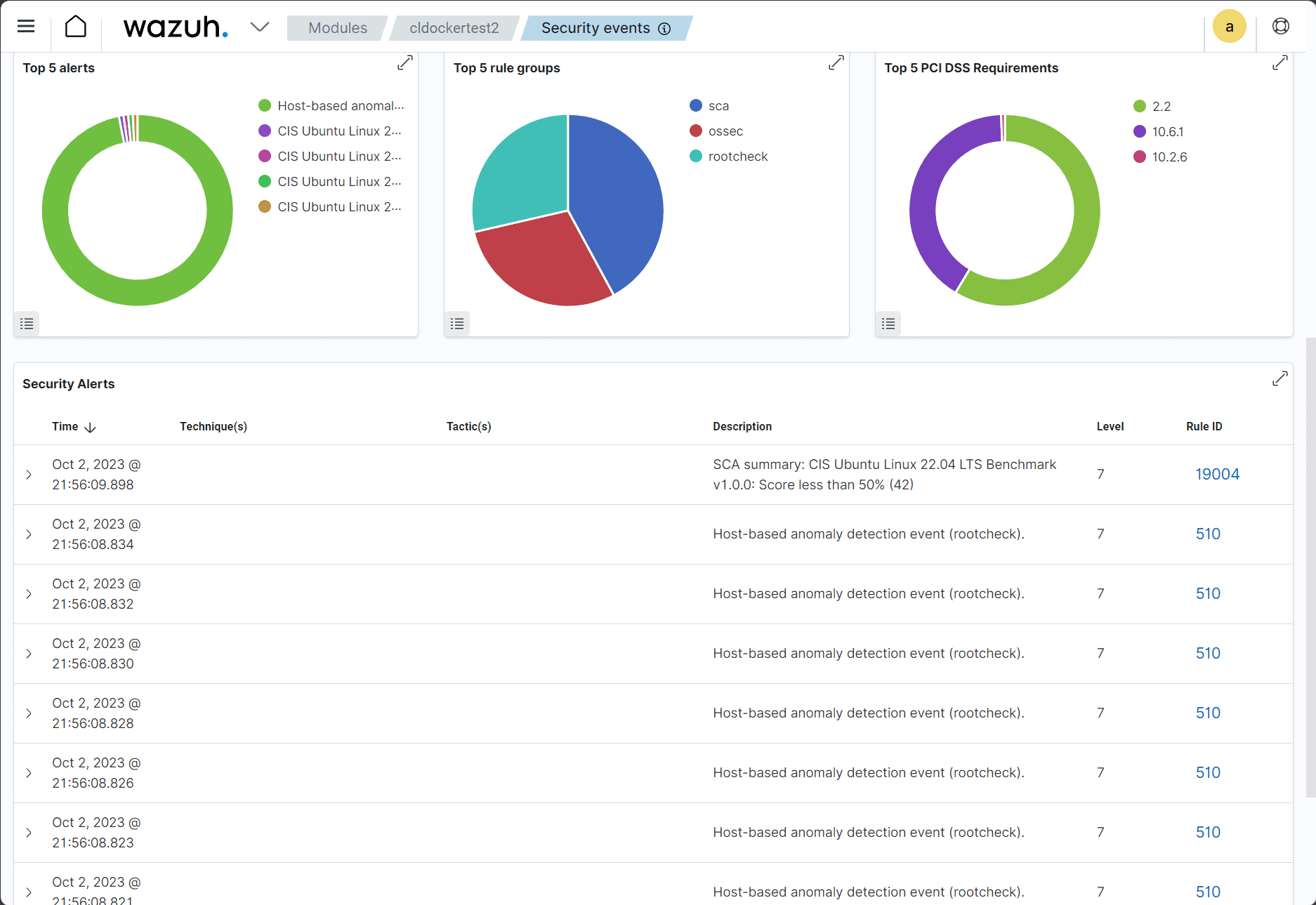

Examen des événements de sécurité pour la machine agent.

¶ Conclusion

Si vous recherchez une solution de sécurité gratuite et open source avec la sensation et le raffinement d’une solution d’entreprise, Wazuh est définitivement une solution à découvrir. Avec des fonctionnalités telles que la détection des menaces, la surveillance de l’intégrité des fichiers et la prise en charge des environnements cloud, son ensemble de fonctionnalités impressionnera aussi bien les responsables de la sécurité de l’information que les professionnels de la sécurité informatique.

Il peut aider à protéger l’infrastructure sur site, les charges de travail cloud ou les environnements hybrides, qui couvriront la plupart des cas d’utilisation à tous les niveaux. C’est également un excellent outil à utiliser dans un laboratoire à domicile, où les logiciels gratuits et open source constituent une excellente alternative aux solutions payantes pour assurer la sécurité et surveiller efficacement vos serveurs et points de terminaison.